主页 > imtoken冷钱包app > 量子估计和比特币安全

量子估计和比特币安全

剖析量子计算机对形成比特币区块链的影响

量子计算机最著名的应用之一是破解当今使用的大多数密码学的加密算法。 自从微软宣布实现量子霸权以来,网络上越来越多的文章预测密码学的衰落,尤其是比特币。 本文的目的是对量子计算机对比特币构成的风险进行客观评估。

本文将主要回答以下问题:

量子计算机和密码学

关于量子计算机如何对当前使用的非对称密码术(公钥密码术)构成威胁的讨论很多。 因此,我们不会详细讨论这个问题,而只是解释与本文相关的方面。

在非对称密码学(公钥密码学)中,私钥-公钥对的形成方式是两个密钥之间存在物理关系。 顾名思义量子比特币,私钥保密,私钥公开。 个人使用自己的私钥形成数字签名,任何人都可以使用相应的私钥进行验证。 这种方案在金融行业非常普遍,用于证明交易的真实性和完整性。

非对称加密的安全性基于称为“单向函数”的物理原理。 这个原理决定了可以很容易地从公钥推导出私钥,反之则不行。 所有已知的(经典的)算法,从私钥导出公钥,需要花费天文数字般的时间来估计,因此不实用。 然而,在 1994 年,数学家 Peter Shor 发表了一种量子算法,可以打破非对称密码学中最常见算法的安全假设。 这意味着任何拥有足够强大的量子计算机的人都可以使用这些算法从其对应的私钥中推导出公钥,从而伪造任何数字签名。

比特币 101

为了了解量子计算机对比特币的影响,我们将从简要介绍比特币交易的工作原理开始。 比特币是一种去中心化的价值转移系统。 与银行负责为客户提供建行账户的 ABC 系统不同,比特币用户负责生成他们自己的(随机)地址。 通过一个简单的程序,用户的计算机计算出一个随机的比特币地址(与私钥相关联)和一个秘密(私钥),为了从这个地址进行交易,需要公钥。

将比特币从一个地址转移到另一个地址称为交易。 此交易类似于将钱从一个建行账户转移到另一个建行账户。 在比特币中,发件人必须通过提供数字签名来授权他们的交易,证明他们拥有存储资金的地址。 请记住:拥有可用量子计算机和您的私钥的人可以伪造此签名,从而可能花费任何人的比特币。

在比特币网络中,网络接受哪些交易的决定最终留给了所谓的矿工。 矿工在联盟中竞争以处理下一批交易,也称为区块。 赢得比赛的人将获得下一个区块的簿记权,并被允许创建下一个区块,并在他们这样做时奖励他们新的代币。 比特币块以顺序方式相互连接。 他们一起产生了一条称为“区块链”的链。

获得记账权的矿工创建一个新区块,并可以自由包含他们希望的任何交易。 其他矿工通过在他们同意的区块上建造来表达他们的同意。 如果出现分歧,他们将建立在最近接受的区块上。 换句话说,如果流氓矿工试图创建一个无效区块,诚实矿工将忽略该无效区块并在最近的有效区块之上构建。

比特币地址类型

比特币地址可以分为两类,每一类都受到量子计算机的不同影响。

第一类,公钥直接充当收款人的比特币地址。 出于显而易见的原因,对此类地址的交易称为“对私钥的支付”(p2pk)。 在比特币的早期,即 2009 年,这是占主导地位的地址类型。 很多中本聪自己开采的比特币都存放在这样的地址中。 这些地址的一个问题是缺乏一种机制来衡量地址的错误输入(例如,最后一个校验位,如信用卡号码中使用的那样)。 另一个问题是这些地址非常长,这会导致更大的交易文件和更长的处理时间。

由于所有比特币交易都是公开的,任何人都可以从任何 p2pk 地址获取私钥。 然后,运行 Shor 算法的量子计算机可以从该地址推断出公钥。 这将允许任何拥有量子计算机的人使用该地址的所有比特币。

在第二种类型的交易中,收件人的地址是由私钥的哈希值形成的。 由于散列是一种双向密码函数,因此地址不会直接显示公钥。 第一个也是最流行的实现被称为“pay to public key hash”(p2pkh),它旨在解决上面提到的两个问题(校验和和地址宽度,为了更透彻的解释,我们参考这个页面。如上文所述, 无法从地址中取回公钥。公钥只有在所有者希望发起交易时才会显示。这意味着只要资金从未从p2pkh地址转移过,即账户从未被但是,公钥是未知的,私钥无法用量子计算机估计,但是有一个例外,如果之前从特定的p2pkh地址转过资金(无论金额多少),公钥将被澄清。从那一刻起,这个地址被标记为“已使用”,最好不要用来接收新币。事实上,许多钱包都被编程为尽可能防止地址重用。避免地址重用是考虑 ed 是比特币用户的最佳实践,但您会惊讶于有多少人没有将此建议牢记在心。 下一章将详细介绍这一点。

如果有足够大的量子计算机,今天可以盗取多少比特币?

想象一下,如果今天有人设法建造了一台量子计算机,因此能够推断出公钥。 多少比特币将面临风险?

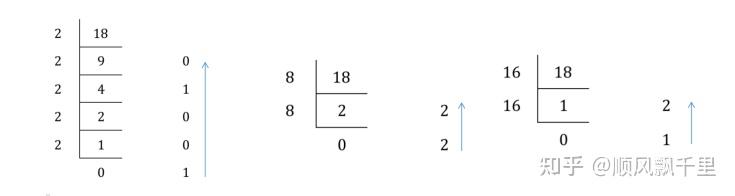

为了回答这个问题,我们剖析了整个比特币区块链以确定哪些硬币容易受到量子计算机的攻击。 上一节提到,p2pk地址和重复使用的p2pkh地址中的所有比特币都容易受到量子攻击。 我们的分析结果如下图所示。

它显示了比特币在各种地址类型中的分布。 从图中可以清楚地看出,p2pk 地址在其存在的第一年就接管了比特币区块链的主导地位。 有趣的是,p2pk 地址中的数量几乎保持不变(约 200 万比特币)。 一个合理的假设是,这些硬币是被开采出来的,并且从未离开过它们的原始地址。

随着 2010 年 p2pkh 的推出,它迅速占据主导地位。 从那时起,大多数比特币都存储在这些类型的地址中。 图中我们可以看到p2pkh中存储和复用的比特币数量从2010年到2014年一直在减少,此后逐渐减少,达到目前的250万个比特币。 这表明普遍遵守不使用 p2pk 地址和不重复使用 p2pkh 地址的最佳实践。 尽管如此,仍有超过 400 万比特币(约占所有比特币的 25%)面临量子攻击的风险。 按照目前的价格,这相当于超过 400 亿美元!

图 1:存储在易受量子攻击的地址中的比特币分布。 该图显示,大约 25% 的比特币容易受到量子攻击,易受攻击的 p2pk 硬币和 p2pkh 硬币数量相同。 请注意,重复使用的 Segwit 硬币出现在图表中,但在文章中未提及。 如何降低比特币被拥有量子计算机的人泄露的风险?

在上一节中,我们解释了 p2pk 和重复使用的 p2pkh 比特币地址容易受到量子攻击。 那些从未花费过比特币的p2pkh地址是安全的,因为他们的私钥没有公开。 这意味着如果您将比特币转移到一个新的 p2pkh 地址,它们应该不会受到量子攻击的影响。

这种方法的问题是许多比特币所有者丢失了他们的公钥。 这些硬币无法转移,等待被操作第一台足够强大的量子计算机的人拾取。 解决这个问题的方法是在比特币社区内部达成共识,并提供最后的警告,将他们的比特币转移到一个安全的地址。 在预定的时间段后,不安全地址中的比特币将无法使用(从技术上讲,这意味着矿工将忽略来自这些地址的交易)。 如此激进的举动在进行之前需要仔细考虑,更不用说就这样一个敏感问题达成共识的可行性。

比特币区块链现在和将来是否天生就可以抵抗量子攻击?

让我们假设易受攻击的比特币的所有所有者都将他们的资金转移到安全地址(也就是说,每个丢失公钥的人都“神奇地”找到了它)。 这是否意味着比特币区块链不再容易受到量子攻击? 这个问题的答案可能不是那么简单。 “量子安全”的先决条件是与地址关联的私钥不公开。 但是正如我们之前解释的那样,当你想从这样一个“安全”的地址转移比特币时,你已经暴露了私钥,从而使该地址容易受到攻击。 从那一刻起直到您的交易被发现,拥有量子计算机的攻击者都有机会泄露您的比特币。 在这样的攻击中,攻击者会先从私钥推导出你的公钥,然后向自己的地址发起竞争交易。 他们将尝试通过提供更高的采矿费来获得优先于原始交易的权利。

在比特币区块链中,目前挖掘一笔交易大约需要 10 分钟(除非网络堵塞,这在过去经常发生)。 只要量子计算机需要更长的时间来推断出特定私钥的公钥,网络就应该能够抵御量子攻击。 目前的科学可能预测,量子计算机破解 RSA 密钥大约需要 8 小时,而一些具体的估计预测,比特币签名被破解需要 30 分钟。 这意味着比特币原则上应该不受量子攻击的影响(只要你不重复使用地址)。 然而,由于量子计算机领域仍处于起步阶段,因此尚不清楚这种量子计算机未来会以多快的速度出现。 如果量子计算机有三天接近 10 分钟的时间从私钥中推导出公钥,那么比特币区块链将很快被破解。

结论

量子计算机对比特币区块链的安全性构成了严峻挑战。 目前,流通中的所有比特币中约有 25% 容易受到量子攻击。 如果您的比特币位于易受攻击的地址,并且相信量子计算的进步比众所周知的更先进,那么您应该将您的硬币移动到一个新的 p2pkh 地址(不要忘记给您的公钥做一个安全备份).

如果您自己的比特币在新的 p2pkh 地址中是安全的,那么如果许多人不(或不能)采取相同的保护措施,您总是会受到损害。 一旦大量比特币被盗,价格很可能会暴跌,人们对该技术的信心也会丧失。

即使每个人都采取相同的保护措施,量子计算机最终也可能出现得如此之快以至于扰乱比特币交易过程。 在这些情况下,比特币区块链的安全性将从根本上受到损害。 在这些情况下,唯一的解决方案是过渡到一种被称为“后量子密码学”的新型密码学,人们认为这种密码学具有内在的抗量子攻击能力。 这些类型的算法对区块链的可用性提出了额外的挑战,并且正在被世界各地的密码学家研究。 我们预计未来对后量子密码学的研究将最终带来必要的变化量子比特币,以完善稳健的、面向未来的区块链应用程序。